-

IT·보안

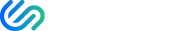

IT·보안대용량 처리를 위한 Virtual Scrolling

1990년대의 CS 모델 프로그램들이 2000년대 이후에는 Web 모델 프로그램들로 전환이 많이 이루어지고 있습니다.이러한 추세에 맞추어 대량의 데이터를 처리하는 알고리즘 및 기법들도 새로운 환경에 변화되고 있습니다. 일반적으로 데이터베이스에 저장된 데이터를 조회하여 사용자 화면에 표출할 때 조회한 데이터를 그리드 페이지에 출력하여 페이징 처리하게 되는데 이때 대량의 데이터를 조회하여 출력할 경우 스크롤 이동 시 딜레이 현상이 발생하게 되는데 이러한 현상을 개선하고 최소화하기 위해 Virtual Scrolling 기법이 많이 활용되고 있습니다.우리가 Web browser로 대량의 데이터를 다룰 때 화면에 표기되는 html element들을 오브젝트 개수만큼 생성하게 되면 클라이언트 자원을 많이 소모하게 되고, 이 때문에 브라우저 화면이 멈추거나 부드러운 조작을 할 수 없게 됩니다.Virtual Scrolling은 화면의 보이는 영역만 element들을 생성하고 보이지 않는 영역은 빈 공간으로 두어, 스크롤링 시 내부의 연산을 통하여 다음 element를 추가하고, 기존 element를 제거하여 사용자에게 최적의 퍼포먼스를 제공하는 기법입니다.위의 Virtual Scrolling의 메커니즘을 보면 앞서 말했던 실제 보이는 영역과 가려져 있는 빈 영역이 존재하는 것을 볼 수 있고, 중간에 Padding row라는 영역이 있는 것을 볼 수 있습니다.Padding row는 스크롤링시 다음 보여줄 데이터를 연산하기 위한 과정의 공백을 메우기 위한 여분의 row element로서, 부드러운 화면의 조작을 위해 존재하는 element로 사용자가 실제 스크롤링을 하면 이동한 만큼 다음 보일 row element를 계산하고 새로운 element가 추가되면 기존 있던 element가 제거되어 element의 개수를 유지하게 됩니다. Padding row의 최적화된 개수는 클라이언트마다 다를 수 있습니다.Virtual Scrolling을 구현하기 위한 중요한 요소 중 하나는 row height입니다. 하나의 row element의 높이가 일정하지 않다면 전체 스크롤링 할 수 있는 높이를 구할 수 없게 되고, 전체 높이 값이 일정하지 않다면 스크롤링시 원하는 다음 화면을 기대할 수 없게 됩니다.Virtual Scrolling을 구현 중 빠르게 이동되거나 어떤 지점으로 스크롤링이 바로 돼야 하는 상황을 대비하여 Skip paging이란 기법이 필요한데 Skip paging은 스크롤 중간의 연산 없이 바로 최종 화면의 element만 계산하여 보여주는 기법으로, 이 기법 없이 그리드를 구현하게 된다면 빠른 스크롤링이나 특정 지점 스크롤링시 지연이 발생 될 수 있습니다.결과적으로 이러한 메커니즘들 때문에 사용자는 대량의 데이터를 부드럽게 조작해 볼 수 있으며, 자원 낭비로 인해 화면 멈춤 등의 이슈가 발생하지 않게 됩니다.현재 새롭게 출시를 준비 하는 Petra DataStudio(가칭)은 사용자 및 데이터베이스 정보를 중앙에서 집중적으로 관리하여 기업 내 DB 보안 및 작업의 편의성을 제공해주는 Web bases SQL Tool로 Virtual Scrolling을 적용하여 빠른 렌더링 속도를 자랑하며 작성 또는 사용된 SQL을 조직 사용자 간 공유할 수 있는 특징을 가지고 있습니다. 또한, 다양한 형태의 데이터 출력 리포트를 제공하며 데이터 암호화 지원으로 데이터에 대한 보안성을 강화시켰습니다.Petra DataStudio는 현재 알파 버전에 대한 테스트를 진행하고 있으며, 고객 의견 수렴을 위해 On-Line Open Beta Service를 진행할 예정입니다.글. 데이터스튜디오팀 | 원충의

-

- 20.11.04

-

IT·보안

IT·보안금융회사에서의 데이터변경 처리 절차(전자금융감독규정)

정보보호란 정보의 훼손·변조·유출 등을 방지하기 위한 기술적 관리 수단을 말하는데 우리가 보호해야 할 정보들은 수많은 곳에 논리적 또는 물리적 형태로 다양하게 저장되어 있습니다.대부분의 정보(데이터)는 Oracle, SQLserver, MySql과 같이 데이터를 속성과 데이터값으로 구조화하는 관계형 데이터베이스(Relational DataBase Management System)에 저장되는데 이러한 정보 등의 훼손·변조·유출을 방지하기 위해 많은 기업들은 시스템 접근, 차단, 감사, 모니터링등 각종 수단을 이용하여 보안 위험을 감지하고 감소, 억제하기 위한 대책을 마련하고 있습니다.이러한 대책 마련 활동들을 정보보안에서는 보안 통제(Security Control)라고 하는데 통제는 유형에 따라 기술적(논리적), 물리적, 관리적 통제 등 다양한 형태의 통제 방법이 있으며 정보보호에서 가장 눈여겨 봐야 할 것은 ISO / IEC 27001, NIST Special Publication 800-53에서 제시한 예방 통제(Preventive controls), 탐지 통제(Detective controls), 교정 통제(Corrective controls) 입니다. 이 세 가지는 시점에 의해 분류한 통제 유형으로 데이터베이스 보안에 대한 필요성을 보여주기도 합니다.예방 통제(Preventive controls)사전에 위험을 억제하기 위한 통제 방법으로 물리적 접근 통제와 논리적 접근 통제로 나뉜다. 데이터베이스 보안 관점에서의 논리적 접근 통제는 비인가자가 정보통신망을 이용하여 데이터베이스에 접근하는 것을 차단하는 것을 말하며 기술적 통제로는 방화벽, 인증, 암호화 등이 있으며 관리적 통제로는 보안정책 수립, 보안 서약, 직무 분리 등이 있습니다.탐지 통제(Detective controls)예방 통제를 우회하여 발생되는 행위를 통제하는 방법으로 보안 위협 및 침해 사고의 발생을 인지하는 시점을 말하고, 데이터베이스 보안 관점의 기술적 통제로는 감사 로그, 알람 발생 등이 있으며 관리적 통제 방법으로는 감사 및 모니터링 등이 있습니다.교정 통제(Corrective controls)탐지된 위협이나 원인을 식별, 분석하여 원상태로 조치하는 시점을 말하며 데이터베이스 보안 관점의 기술적 통제로는 감사 데이터 추적, 식별 관리적 통제로는 데이터 백업,복구 계획 수립 및 정책 계획 재수립 등이 있습니다.이처럼 정보보호에서 가장 처음 시행 되어야 할 통제 방법은 예방 통제이며 탐지 그리고 교정 순입니다. 무엇보다 중요한 것은 통제 유형에 대한 기술적, 관리적, 물리적 조치가 이루어져야 하는데, 신시웨이의 페트라 시리즈는 정보 보호에 있어 예방, 탐지, 교정 통제에 맞는 기술적, 관리적 조치를 제시하고 있습니다.앞서 말했듯이 데이터베이스에는 수많은 데이터가 저장되어 있고, 수 많은 데이터 중에서 개인정보를 가장 민감하게 관리 하고 있습니다. 우리나라 또한 2011년 9월 30일 「개인정보보호법」이 시행되면서 개인정보보호와 처리에 대한 가이드 라인을 제시하고 있습니다.그러나, 개인정보보호법에서의 「표준 개인정보 보호지침」을 준수하였다고 하더라도 개인정보 취급 형태, 업무 등에 따라 기술적, 관리적 조치 방안이 상이 할 수 있기 때문에, 데이터베이스 보안 솔루션 도입에 있어 다양한 Compliance에 대해 기술적, 관리적 조치를 할 수 있는지를 먼저 고려해야 합니다.2020년 5월 19일 전자금융거래의 법률관계를 명확히 하여 전자금융거래의 안전성과 신뢰성을 확보함과 아울러 전자금융업의 건전한 발전을 위한 기반조성을 함으로써 국민의 금융 편의를 꾀하고 국민경제의 발전에 이바지하기 위해 「전자금융거래법」을 일부 개정하고 2020년 8월 20일 시행 되었다.또한 「전자금융거래법」 및 시행령에서 금융위원회에 위임한 사항과 그 시행에 필요한 사항 및 다른 법령에 따라 금융감독원의 검사를 받는 기관의 정보기술부문 안전성 확보 등을 위하여 필요한 사항을 규정 하기 위해 2019년 1월 1일 「전자금융감독규정」을 시행 하였습니다.2013년 12월 3일 「전자금융감독규정」 제 27조(전산원장 통제), 제 28조(거래통제 등)의 “금융기관”을 “금융회사”로 개정하면서 전산원장을 취급하는 은행, 증권, 카드사등의 금융회사는 「전자금융감독규정」 제 27조, 제 28조에 의해 전산원장 변경을 위한 별도의 절차가 필요하며 변경 권한자를 지정하여 결재 승인을 득한 후 전산원장 변경이 실행 되어야 하며, 실행된 내용은 자동으로 기록하여, 그 행위를 추적할 수 있게 5년간 보관 하여야 합니다.제27조(전산원장 통제) ① 금융기관 또는 전자금융업자는 장애 또는 오류 등에 의한 전산원장의 변경을 위하여 별도의 변경절차를 수립·운용하여야 한다.② 제1항의 절차에는 변경 대상 및 방법, 변경 권한자 지정, 변경 전후내용 자동기록 및 보존, 변경내용의 정당여부에 대한 제3자 확인 등이 포함되어야 한다.③ 금융회사 또는 전자금융업자는 대차대조표 등 중요 자료의 계상액과 각종 보조부·거래기록·전산원장파일의 계상액에 대한 상호일치 여부를 전산시스템을 통하여 주기적으로 확인하여야 한다. <개정 2013. 12. 3.>④ 금융회사 또는 전자금융업자는 제3항에 따른 확인 결과 불일치가 발견된 때에는 그 원인 및 조치 내용을 전산자료의 형태로 5년간 보존하여야 한다. <개정 2013. 12. 3.>⑤ 금융회사 또는 전자금융업자는 이용자 중요원장에 직접 접근하여 중요원장을 조회·수정·삭제·삽입하는 경우에는 작업자 및 작업내용 등을 기록하여 5년간 보존하여야 한다. <개정 2013. 12. 3.>제28조(거래통제 등) ① 금융회사 또는 전자금융업자는 사고위험도가 높은 거래에 대하여는 책임자 승인거래로 처리토록 하는 등 전산시스템에 의한 이중확인이 가능하도록 하여야 한다. <개정 2013. 12. 3.>② 금융회사 또는 전자금융업자는 전산원장, 주요정보 또는 이용자 정보 등이 저장된 정보처리시스템에 대한 중요작업 수행 시 책임자가 이중확인을 해야 한다. <개정 2013. 12. 3.>금융회사들은 전산원장변경 요청시 데이터 변경에 대한 근거 문서를 토대로 문서를 작성 하게 되는데 일반적으로 현업의 실무자가 데이터 변경에 대한 근거 문서를 작성하여 IT 부서(IT 담당자)에 전달하면 IT 부서의 담당자는 전산원장변경 요청 SQL을 작성하여 해당 부서 팀장의 결재를 얻은 후 변경 권한자(DBA)에게 SQL 실행을 요청 하고 SQL 실행 후에는 제 3자에 의해 타당성을 검토를 실시합니다.데이터 변경 SQL 작성검증 및 데이터 변경 전/후 데이터 확인페트라 싸인(PETRA SIGN)의 데이터베이스 데이터 변경 기능은 커스텀마이징을 통해 기존에 사용하던 전자 결재 시스템의 근거 문서 연동을 제공 하고 데이터 변경 이력을 관리함으로써 「전자금융감독규정」을 준수하며 예방, 탐지의 기술적 통제 방안을 제공하고 악의적인 데이터 변경과 사용자의 실수를 사전에 예방할 수 있습니다.또한 저장된 전/후 데이터에 대한 암호화 지원으로 데이터의 기밀성을 보장 합니다.그 외에도 페트라 싸인(PETRA SIGN)에는 다음의 기능들이 있습니다. DB 접속 허가 요청서- 세션 차단 규칙에 의해 접속할 수 없는 DB에 대한 접속 권한을 얻기 위해 사용- 결재 문서 작성 시 접속 날짜 및 요일, 시간대, 접속 가능 횟수, 대상 DB 정보를 작성- 접속 횟수는 무제한으로 설정 가능SQL 실행 사전 요청서- SQL 거부 규칙에 의해 실행할 수 없는 SQL에 대한 실행 권한을 얻기 위해 사용- 결재 문서 작성 시 SQL 실행 날짜, 요일, 시간대, 대상 DB 정보와 실행 횟수, 실행하고자 하는 SQL 문장 혹은 SQL 타입을 설정함- 객체 정보로 결재 문서를 작성한 경우 DB 객체 정보 수집이 작업이 선행되어야 함- 실행 횟수는 무제한으로 설정 가능SQL 실행 소명서- SQL 사후 소명 혹은 SQL 즉시 소명 규칙이 설정된 경우 SQL 실행 사유를 남기기 위해 사용기타 보안 규칙 등록 요청서- DB 접속 통제, SQL 통제 이외의 규칙에 대한 권한을 얻기 위해 사용- 종결된 후 수동으로 보안 규칙을 수정해야 함마스킹 해제 요청서- 마스킹 규칙에 의해 마스킹 처리되어 조회되는 데이터를 마스킹 처리 없이 조회할 수 있는 권한을 얻기 위해 사용사용자 등록 요청서- PETRA ID를 발급받기 위해 사용하는 결재 문서- 본인이 직접 신청하거나 ID가 있는 사람이 대신 신청 가능- 본인 신청은 로그인 화면 사용자 신청 버튼을 통해 작성글. 기술지원 2팀 | 김홍경

-

- 20.11.02

-

IT·보안

IT·보안보안담당자를 위한 데이터베이스 보안 강화 방법

산업이 발달한 현대 사회는 개인정보, 민감정보, 신용카드정보, 의료정보 등 수많은 정보들이 데이터베이스 내에서 생성과 삭제를 수없이 반복하고 있습니다. 이러한 정보들은 누군가의 표적과 함께 먹잇감이 되고 있고 이 먹잇감을 지키기 위해 많은 기업들은 OS보안, 네트워크 보안, 시스템 보안 등을 이용하여 기술적‧관리적 보호조치를 시행하고 있습니다.그러나 실질적으로 데이터가 저장되는 데이터베이스(DB보안) 보안 조치의 경우 이를 가볍게 또는 안일하게 생각하는 일부 보안담당자 또는 관리자들이 있습니다. 사실 안일하게 생각한다기보다 앞서 말한 OS보안, 네트워크 보안등 전체적인 보안 범위를 설계하고 구축 하다 보니 예산 부족 등의 문제로 데이터베이스는 가장 기본적인 보호 조치 또는 법령에 의한 최소한의 보호 조치만 이루어지고 있는 경우가 종종 발생하며 이러한 일들은 체계와 인프라가 잘 갖추어진 대기업보다는 전문 인력이 부재한 중/소규모의 기업에서 주로 발생 하고 있습니다.2011년 3월 29일 개인정보보호법이 공포되고 2011년 9월 30일 전면 시행되면서 개인정보보호가 강화되고 각종 규제가 많아지면서 과거보다 개인정보에 대한 기술적‧관리적 보호조치가 잘 이루어지고 있지만, 개인정보 침해와 개인정보 유출 사고는 지속해서 일어나고 있습니다. 과거에 데이터베이스 내의 데이터 유출 사례를 보면 대부분 내부자에 의한 의도적인 데이터 유출, 프로그램(시스템) 오류로 인한 데이터 노출이 많았지만, 현대에는 전문 해커에 의한 유출 사고도 빈번하게 발생 하고 있습니다.악의적인 공격으로 인한 데이터 유출 동향 / IBM Security와 Ponemon Institute1「(2020 Cost of a Data Breach Report)」해킹으로 인한 국내 데이터 유출 최근 사례2017년 해커에 의한 해킹으로 사이트 가입자 아이디/비밀번호 13만 2800여건 유출2018년 해커에 의한 해킹으로 쇼핑몰 가입자 개인정보 유출2020년 해커에 의한 해킹으로 교육원 회원 개인정보 유출2020년 해커에 의한 해킹으로 약 412억 건의 금융정보 유출 정보보안팀의 보안담당자라면 BCP(업무 연속 계획)과 DRP(재해 복구 계획)에 대하여 잘 알고 있을 것이고 이러한 계획의 목적 중 하나는 비즈니스의 연속성 및 손실을 최소화하기 위해서 인데 BCP, DRP 계획만큼 중요한 것이 데이터베이스 보안 설계 입니다.만약 데이터베이스가 적절하게 보호 조치되지 않아 데이터 유출 사고가 발생한다면 비즈니스 연속성은 불가능하며 기업의 이미지 훼손, 신뢰도 하락, 재정적 손해 등 수많은 피해가 발생합니다.IBM Security와 Ponemon Institute가 발표한 「2020 데이터 유출 비용 보고서 (2020 Cost of a Data Breach Report)」에 따르면 기업의 데이터 유출 사례 중 80%는 고객개인식별정보(Personally Identifiable Information, PII) 노출 사고로, 기업 당 평균 피해액은 약 45억 9000만 원에 달하고, 2020년 대한민국 기업당 평균 데이터 유출 피해액은 38억 원으로 나타났습니다. 또한, 데이터 유출을 감지한 후 식별하는 데까지 걸리는 기간은 223일, 침해 해소에 걸리는 기간은 78일이라고 발표하였습니다.국가 , 지역별 데이터 유출 근본 원인 분류 / IBM Security와 Ponemon Institute1「(2020 Cost of a Data Breach Report)」이러한 정보 유출 사고를 막기 위해서는 기본적으로 Authentication(인증), Data Protection(데이터 보호), 접근 통제(Access Control), Monitoring(모니터링), Data Encryption(데이터 암호화) 5가지의 방법을 복합적으로 사용하여야 하고 책임추적성(Accountability)을 확보해야 합니다.1. Authentication(인증)접근 통제의 요소는 식별(identification), 인증(Authentication), 인가(Authorization), 책임추적성(Accountability)로 구성되어 있는데 여기서 식별과 인증은 별개로 볼 수 없습니다. 식별은 주체(Client)가 이름, 아이디, 번호등으로 주체의 신원을 주장하는 것이며, 인증은 주체가 주장하는 신원을 검증(확인) 하는 것을 말합니다. 주체의 신원을 확인하는 방법 즉, 인증의 방법(Factor)으로는 지식기반 「Type 1, Something you know (Password, PIN code)」, 소유 기반 「Type 2, Something you have (SMS, Token, Smart card)」, 속성 기반 「Type 3, Something you are, Something you do (Bio, sign)」로 분류되며 3가지의 분류 중 한 가지만 사용한다면 싱글팩터 인증(Single Factor Authentication, SFA) 이라고 하며, 2개 이상의 방법을 사용한다면 투팩터 인증(2 Factor Authentication, 2FA) 이라고 합니다.데이터베이스 보안 강화를 위한 조치- 지식 기반과 소유 기반을 결합한 2FA 인증- LDAP, Active Directory 인증 연동- 데이터베이스 보안 솔루션에서의 사용자 정보(비밀번호)는 SHA-256 이상의 암호화 저장- 데이터베이스 보안 솔루션에서 제공되는 인증 시스템의 이중화- 사용자 비밀번호 복잡도 설정 필수(소문자,대문자,숫자,특수문자 포함 8자리 이상)신시웨이의 데이터베이스 접근 통제 솔루션 「페트라(PETRA)」는 SMS, E-mail, OPT, MOTP와의 연동으로 인증을 강화하고 LDAP, Active Directory 시스템과 연동하여 사용자 인증을 관리 할 수 있습니다. 또한 페트라 자체 인증 서버를 사용할 경우 인증서버를 이중화하여 인증의 가용성을 보장 하며 사용자의 비밀번호는 SHA-256으로 안전하게 저장되고 사용자 인증에 대한 임계치 설정으로 악의적인 비밀번호 입력 및 무차별 공격에 대비할 수 있습니다. 또한, 관리자는 비밀번호가 아닌 별도의 인증서를 통해 관리 콘솔에 접속하므로 관리 콘솔 접속에 대한 보안성이 우수합니다. 2. Data Protection (데이터 보호)데이터베이스 접근 통제에서 데이터 보호는 4가지 관점으로 보아야 합니다.첫번째는 인가되지 않은 사용자나 시스템에 의한 접근을 통제하여 정보 공개·노출을 막기 위한 기밀성(Confidentiality) 유지를 말합니다.두번째는 무결성(Integrity)으로 데이터베이스 접근제어에서의 무결성은 데이터베이스에서의 참조무결성(Referential Integrity)을 말하는 것이 아니라 데이터의 정확성 및 완전성을 보장하고 데이터가 고의적, 악의적으로 변경되거나 훼손 또는 파괴 되지 않음을 보장하는 것을 말합니다.세번째는 인가된 사용자가 데이터베이스에 정상적으로 접속하여 서비스할 수 있도록 가용성(Availability)을 보장하는 것이다.네번째는 주체가 행한 행위에 대한 감사 데이터 변경 또는 훼손 되지 않도록 보호 되어야 합니다. 책임추적성(Accountability)은 시스템 내의 각 개인은 유일하게 식별 되어야 한다는 정보 보호 원칙 중 하나로 부인 방지를 가능하게 하고 행위에 대한 책임을 야기할 수 있기 때문에 감사 데이터는 변경, 삭제 등의 데이터 조작이 불가능해야 하며 저장된 데이터 파일이 유출되더라도 그 내용을 확인할 수 없어야 합니다. 또한, 유사시 복구 시스템에 의해서만 복구되어야 합니다.데이터베이스 보안 강화를 위한 조치- 저장된 감사 데이터는 어떠한 경우라도 위/변조 불가- 개인정보, 민감정보(Table , Column)에 대한 식별 및 관리- 운영DB 외 개발 및 테스트 DB에 주요 정보 존재 시 마스킹 필수신시웨이의 데이터베이스 접근 통제 솔루션 「페트라(PETRA)」는 타 솔루션과는 달리 당사가 자체 개발한 메모리 기반의 SOHA DBMS를 사용하므로 세션 유입 시 정책 검색에서 빠른 속도를 자랑하며, Insert Only 감사 테이블 관리로 감사 데이터의 조작이 불가능합니다. 또한, 데이터 파일이 유출 되더라도 별도의 복구 시스템과 엔지니어의 기술 지원 없이는 데이터 복구와 확인이 불가능 합니다. 또한, 조회 값에 대한 데이터 마스킹이 아닌 프로토콜 분석과 결합한 Data Parsing기술을 사용하여 보안성이 우수한 마스킹을 제공합니다.실제로 2018년 A고객사의 인가된 내부 직원이 데이터베이스에 접속하여 불법적으로 데이터 조회 및 변경한 사례가 발생 하였는데 페트라를 통하여 이상징후를 감지 하고 감사 로깅을 추적하여 해당 직원에게 책임을 묻는 사례가 있었습니다. 이와 같이 책임추적성을 보장하기 위해서 감사 데이터는 어떠한 경우라도 위/변조가 불가능 해야 합니다.3. 접근 통제(Access Control)접근 통제는 인증된 주체(사용자)가 필요한 정보에 접근할 수 있도록 하는 기술적 통제 방법을 말하며, 기술적인 통제를 하기 전 보안담당자는 관리적 통제 방안을 먼저 수립하여야 합니다. 관리적 접근 통제에는 정책 설계, 표준화, 절차 수립, 보안인식교육, 훈련 등이 있으며, 관리적 통제에 의해 정책 설계와 업무에 따른 표준화가 설정 되어 있지 않다면, 향후 보안의 홀 발생과 함께 정책 관리의 어려움이 발생하게 됩니다. 데이터베이스 보안 외에도 개인정보보호 관련 내부 관리계획 수립은 한국인터넷진흥원에서 제공하는 「개인정보의 기술적ㆍ관리적 보호조치 기준 해설서」를 참고 하면 많은 도움이 됩니다.데이터베이스 보안 강화를 위한 조치- 주체(ID), 언제(통제 기간 등), 어디서(IP, Program 등), 객체(ID, Table, Column 등), 행위(Select, DML, DCL 등) 등을 세부적인 정책 설정- 인증과 별도로 정책 부여시 사용자와 IP를 1:1로 맵핑하여 주체에 대한 정확한 식별(책인추적성 강화)- 일반 사용자에 대한 데이터베이스 공통 계정 사용 금지- 반드시 White list 보안 정책 설정신시웨이의 데이터베이스 접근 통제 솔루션 「페트라(PETRA)」는 개인, 조직, 그룹별 정책 설정으로 주체에 대한 권한 설정이 가능하며 접근 가능 시간, OS계정, DB계정, 터미널명, 클라이언트명등의 세부 속성 설정이 가능합니다. 또한 DML, DCL, DDL등 SQL TYPE별 설정으로 SQL 명령어 통제에 대한 보안성이 우수 합니다. 페트라는 ISMS-P, 방송통신위원회 감사, 금융감독위원회 감사, 행정안전부 감사 등 여러 감사를 통하여 데이터베이스 보안 제품으로서의 우수성을 확인하였습니다.4. 모니터링(Monitoring)접근 통제에 대한 정책을 효과적으로 설정하였다면 실질적으로 차단 세션, 차단 SQL등에 대한 감사 모니터링이 진행 되어야 합니다. 세부적으로는 세션, 결과값등의 임계치 설정에 대한 알림을 수신 받아야 이상 징후를 식별하고 탐지할 수 있습니다. 또한 모니터링과 별개로 감사 현황에 대한 데이터 및 리포트를 활용하여 월간, 분기, 연간 보고서를 작성하고 보안 평가를 진행해야 합니다.데이터베이스 보안 강화를 위한 조치- 사용자별 접속/차단 통계 리포트 생성 후 변화 추이 분석- 개인정보 및 민감정보에 대한 접근 이력 관리- 실시간 경보 알람 설정- 접속 기록 월 1회 이상 점검- 관리자에 의한 정책 변경 이력 관리신시웨이의 데이터베이스 접근 통제 솔루션 「페트라(PETRA)」는 설정에 따라 SMS, E-mail 등 알림을 제공하고 있으며, 설정 기간에 따른 정형 및 비정형 보고서를 제공 하고 있습니다. 페트라 차기 버전에서는 모니터링 강화를 위해 그래프를 통한 실시간 현황 및 이상징후 탐지 기능을 제공합니다.5. 데이터 암호화(Data Encryption)개인정보의 안정성 확보조치 기준에는 “제7조(개인정보의 암호화) 개인정보처리자는 고유식별정보, 비밀번호, 바이오 정보를 정보통신망을 통하여 송신하거나 보조저장매체 등을 통하여 전달하는 경우에는 이를 암호화하여야 하며 비밀번호를 저장하는 경우에는 복호화되지 아니하도록 일방향 암호화하여 저장하여야 한다.” 라고 명시 하고 있습니다. 또한 개인정보보호법 제23조에 따라 민감정보를 처리하는 경우 안전조치의무에 따라 안전성확보에 필요한 기술적, 관리적 및 물리적 조치 위해 암호화를 해야 하는데 민감정보란 사상, 신념, 노동조합, 정당의 가입, 탈퇴, 정치적 견해, 건강, 성생활 등에 관한 정보, 그 밖에 정보주체의 사생활을 현저히 침해할 우려가 있는 개인정보(유전정보, 범죄경력자료에 해당하는 정보)를 말합니다.데이터베이스 보안 강화를 위한 조치- 안전한 알고리즘 사용(패스워드의 경우 SHA-256 이상의 일방향 암호화 사용)- 국정원 검증필 암호화 모듈 사용- 별도의 키 관리 서버 구축 및 안전한 키 보관- 반드시 White list 보안 정책 설정신시웨이의 데이터베이스 암호화 솔루션 「페트라 사이퍼(PETRA CIPHER)」는 컬럼 단위 암호화를 통해 개인정보를 보호하며, C언어 기반 모듈 사용으로 빠른 속도로 암·복호화를 진행합니다. 또한, 자사 솔루션인 데이터베이스 접근제어 PETRA와의 완벽한 연동을 통해 실제 IP 기반의 접근 통제를 가능하게 하며, 국제 CC인증 획득으로 페트라의 보안성을 검증 받았습니다. ISO/IEC 17799에서는 “정보는 다른 중요한 비즈니스 자산과 같이 가치를 가진 자산이며, 따라서 적절하게 보호되어야 한다” 라고 정의하고 있습니다.즉, 데이터베이스에 저장된 정보는 개인의 자산이자 기업의 자산이기도 합니다. 데이터베이스 보안에서 제품의 완성도와 기능, 엔지니어의 기술력과 대응력도 중요하지만, 보안담당자는 데이터베이스 보안 패치와 지속적인 취약점 진단을 실시하고 불필요한 기능 및 계정을 최소화 하여 데이터베이스 보안성을 최대한 강화하면서 민감정보 및 주요정보를 최소화하여 데이터베이스의 가치는 극대화 하여야 합니다.또한, 주기적인 데이터베이스 감사 활동 및 모니터링, 데이터베이스 액세스 관리, 데이터베이스 암호화에 더욱더 신경 쓴다면 데이터베이스 보안은 한층 더 강화될 것입니다. 개인정보 처리에 대한 계획 수립과 방법을 고민하는 보안담당자라면 유형1, 2, 3별 적용 대상과 안전조치 기준이 서로 상이하니 「개인정보포털>자료마당>지침자료에서 개인정보의 안전성 확보조치 기준(제2019-47호) 해설서(2019.06, 개정)」을 반드시 참고 하여야 합니다.데이터베이스 보안 관리에 최적화된 신시웨이 PETRA 시리즈는 신시웨이 홈페이지(www.sinsiway.com) 또는marketing@sinsiway.com 으로 연락 주시면 보다 자세히 확인 하실 수 있습니다. 신시웨이가 보안담당자에게 추천하는 유용한 사이트개인정보의 안전성 확보 조치 기준개인정보보호법2020 Cost of a Data Breach Report데이터베이스 보안 가이드라인개인정보보호 포털(자료마당)한국인터넷진흥원개인정보보호위원회개인정보침해 신고센터

-

- 20.10.30

-

이벤트

이벤트한글날 기념 낱말퀴즈 당첨자 발표

생각보다 많은 분들께서 이번 이벤트와 신시웨이에 관심을 가져 주셔서 너무나도 뜻깊은 한 주가 되었습니다.당첨자는 가장 공평하고 신시웨이만의 따스한 인간미를 느낄 수 있는 최첨단 시스템으로 추첨을 진행하였는데요. 신시웨이에서는 앞으로도 여러 가지 이벤트를 통하여 많은 분들을 만나 뵙고자 하니 앞으로도 많은 관심과 응원 부탁드립니다. 우선 당첨자 발표에 앞서 낱말 퀴즈의 정답과 함께 간단한 문제 풀이를 해보도록 하겠습니다. ① OOOOOO법은 최근 2020년 2월 4일에 개정되어, 2020년 8월 5일에 시행되었습니다.정답 : 개인정보보호개인정보보호법은 개인정보의 유출, 오용, 남용으로부터 사생활의 비밀등을 보호함으로써 국민의 권리와 이익을 증진하고 개인의 존엄과 가치를 구현하기 위해 개인정보의 처리에 관한 사항을 규정하는 일반법입니다.즉, 개인정보보호법은 개인의 정보를 보호하기 위한 법으로 개인정보 보호법 제2조 1호에서는 살아 있는 개인에 관한 정보로 다음 각 목의 어느 하나에 해당하는 정보를 말합니다.가. 성명, 주민등록번호 및 영상 등을 통하여 개인을 알아볼 수 있는 정보나. 해당 정보만으로는 특정 개인을 알아볼 수 없더라도 다른 정보와 쉽게 결합하여 알아볼 수 있는 정보. 이 경우 쉽게 결합할 수 있는지 여부는 다른 정보의 입수 가능성 등 개인을 알아보는 데 소요되는 시간, 비용, 기술 등을 합리적으로 고려하여야 한다.다. 가목 또는 나목을 제1호의 2에 따라 가명 처리함으로써 원래의 상태로 복원하기 위한 추가 정보의 사용ㆍ결합 없이는 특정 개인을 알아볼 수 없는 정보(이하 "가명 정보"라 한다)이러한 개인정보들은 대부분 기관, 기업 등의 데이터베이스에 저장이 되는데 개인의 소중한 정보이니 만큼 관리도 잘 되어야 합니다. 그렇기 때문에 적절한 권한이 있는 사용자에게만 개인정보 데이터를 조회할 수 있는 권한이 부여 되어야 하는데요. 이러한 것을 도와주는 솔루션이 신시웨이의 PETRA(DB 접근제어)입니다. 또한 예기치 못한 보안 사고가 발생했을 때는 책임 추적성(Accountability)이 확보가 되어야 합니다. 책임 추적성이란 시스템 상에 접근한 사용자가 식별되어야 한다는 것으로 정보 보호 원칙 중 가장 중요한 한 가지로 책임 추적성이 중요한 이유는 정보 보호 규칙 위반 시 위반자를 추적하고 그 행위에 대하여 책임을 지게 할 수 있기 때문입니다.② 신시웨이의 경영 이념은 이 것을 모티브로 하였는데요, 이 것은 과연 무엇일까요?정답 : 홍익인간신시웨이의 "널리 세상을 이롭게 하는 소프트웨어 제공"이라는 경영 이념을 갖고 있으며 "널리 인간세상을 이롭게 하라"라는 뜻의 홍익인간을 모티브로 하였습니다. 이는 홍익인간이 모여 살았던 단군이 세운 도시 신시(神市) 와 길을 의미하는 way가 결합된 "신시웨이"의 사명과도 연결됩니다.③ 개인정보처리자는 고유식별정보, 비밀번호, 바이오정보를 정보통신망을 통하여 송신하거나 보조저장매체 등을 통하여 전달하는 경우에는 이 것을 하여야 하는데요 이 것은 무엇일까요?정답 : 암호화개인정보보호를 위해 조회 권한을 적절하게 부여하였다면, 권한이 없는 사용자 또는 외부 사용자로부터 데이터 자체를 보호하기 위한 방법은 "데이터 암호화"입니다. 국정원은 안전한 알고리즘의 사용 여부와 키 관리, 접근 통제, 감사 기록 등의 안정성이 확보될 수 있도록 권고하고 있습니다. PETRA CIPHER(DB 암호화)는 국내 최초로 국정원 CC 인증을 받아 지금까지 기술력을 인증받았으며, 고객사를 대상으로 한 자체 조사 결과 PETRA CIPHER에 대한 만족도가 우수한 것으로 확인되었습니다.④ 오라클 출신의 DBMS 전문가가 설립한 DB보안 솔루션 전문 기업의 이름은 무엇일까요?정답 : 신시웨이신시웨이는 2005년 1월 설립하여 접근제어 솔루션 dGriffin V1.0 출시하였으며, 지금까지 DB보안 솔루션을 전문으로 연구 DB보안 기업입니다.⑤ 2015년 Data Artist Group 엑셈은 신시웨이와 손을 잡았는데요 그 이유(OOO 효과)는 무엇일까요?정답 : 시너지엑셈만의 강력한 모니터링 기술과 인프라, 신시웨이의 보안 기술을 통해 양사 간의 시너지 효과를 발휘하기 위해 손을 맞잡았으며, 시너지 효과는 지금도 계속되고 있습니다.⑥ 가상의 컴퓨터를 임대하는 AWS 서비스이며 Elastic Computer Cloud라 말하는 이 것은 무엇일까요정답 : 이씨투(EC2)물리 서버(On-Premise) 시대를 넘어 이제는 클라우드(Cloud) 시대에 접어들고 있는데요. Amazon Web Services (AWS)의 EC2는 사용자가 가상의 컴퓨터(서버)를 임대받아 필요로 하는 애플리케이션과 리소스를 활용할 수 있도록 하여 갑작스러운 리소스 변동 사항에 대응할 수 있도록 하는 서비스입니다. 당첨되신 분들 모두 모두 축하드립니다.앞으로도 유익하고 더 좋은 상품으로 이벤트를 기획하고자 하오니 신시웨이에 많은 관심과 격려 부탁드리겠습니다. 여기서 잠깐!!여러 기업과 고객사 담당자분들께서 참여해 주시고 정답까지 맞추어 주셨는데, 모두에게 선물을 드리지 못하는 아쉬움에 팀장님 몰래 작은 이벤트를 준비 하였습니다.(기존에 참여하지 않으신 분들도 참여하셔도 무관 합니다) 참여 방법 : 2020년도 마지막 분기도 이제 중반을 향해 달려 가고 있습니다. 올해 신시웨이에게 아쉬웠던점, 좋았던점 또는 건의사항을 남겨 주세요. (본 페이지 비밀 댓글에 성명/소속/이름/연락처 를 남겨 주세요.)참여 기간 : 20년 10월 16일 부터 20일(5일간) 15시 까지 (발표는 20일 16시 본 페이지 댓글을 통해 발표 합니다)참여 상품 : 스타벅스 커피 기프티콘 4명, 도미노 피자 1명

-

- 20.10.16

-

IT·보안

IT·보안정보보안 인증 및 평가 제도(Common Criteria 인증)

정보기술의 발달로 기업이 보호해야 할 정보가 급격히 증가함에 따라 정보보호 대책의 일환으로 다양한 정보보호시스템이 도입·운영 되면서 이러한 정보보호시스템의 보안성과 신뢰성 확보를 위해 세계 각국에서 다양한 평가기준이 개발되어 왔다.기존 TCSEC, ITSEC, CTCPEC와 같이 서로 다른 나라에서 개발된 평가 기준을 통해 평가받은 정보보호 제품들을 다른 나라에 판매하기 위해서는 해당 국가가 사용하는 평가기준으로 재평가받아야만 수출할 수 있었다. 이러한 문제점을 해결하기 위해 정보보호 제품 공통평가기준(CC : Common Criteria)을 개발하여 평가 기준을 단일화하고 ISO/IEC 15408 국제표춘으로 채택되어 국제 상호인증 협정 체계를 구축하였다.정보보안 인증 제도미국 TCSEC (Trusted Computer System Evaluation Criteria)오렌지 북(Orange Book)이라 불리며 미국 NCSC(National Computer Security Center)에서 발간한 안전한 컴퓨터 시스템을 위한 평가 지침서컴퓨터 시스템의 보안을 평가하기 위해 보안 정책(Security Policy), 책임성(Accountability), 보증(Assurance), 문서(Documentation) 4가지의 기본 요구사항과 만족 수준에 따른 7단계의 평가 등급이 있다Bell-LaPadula Model 정보보안 모델 기반의 기밀성만을 다루며 가용성과 무결성은 다루지 않음 * Bell-LaPadula Medel > No Read Up : 낮은 등급의 주체는 높은 등급의 객체를 읽을 수 없음 > No Write Down : 높은 등급의 주체는 낮은 등급의 객체를 수정할 수 없음 > 한계점 : 낮은 등급의 주체가 높은 등급의 객체를 수정하는 무결성 문제 발생기능성(Functionality)과 보증(Assurance)을 분리하지 않음유럽 ITSEC (Information Technology Security Evaluation Criteria)유럽의 네덜란드, 독일, 영국, 프랑스 4개국이 미국 TCSEC를 참고하여 제정한 평가 기준TCSEC는 기밀성만을 강조한 반면 ITSEC은 기밀성, 가용성, 무결성을 모두 다루며 가능성(Functionality)과 보증(Assurance)을 분리하여 평가* 기능성 : F1 - F10* 보 증 : E0 - E6평가기준으로 조직적, 관리적 통제 및 보안 제품의 기능성 등 기술적 측면보다 비기술적 측면을 중시유럽 공통의 지침이지만 유럽 각국 나름의 평가체계 구성이 가능하며, 상세한 절차나 체계를 규정하지 않는 대신 평가방법론 및 해설을 중시캐나다 CTCPEC (Canadian Trusted Computer Product Evaluation Criteria)캐나다의 CSE(Communications Security Establishment)가 개발한 평가기준으로 기능성과 보증성에 대한 요구사항으로 구성됨기능 기준은 비밀성, 무결성, 가용성, 책임성 4가지로 구분되며 보증의 평가등급은 T0~T7의 8등급으로 구성됨보증 평가기준의 구성요소는 구조, 개발환경, 개발증거, 운영환경, 보안환경, 보안시험의 6가지 요구사항으로 구성평가 시에는 제품의 서비스 수준의 집합을 전체로서 평가하여 해당 보증등급에 부합하는지 결정하며 제품이 목표하는 서비스 수준의 요구사항에 부합하지 못하면 T0 등급으로 평가됨공통 평가기준 (CC : Common Criteria for Information Technology Security Evaluation) 인증 제도- CC인증 개요CC인증은 국가마다 상이한 평가기준을 연동시키고 평가결과를 상호 인정하기 위해 네덜란드, 독일, 미국, 영국, 캐나다, 프랑스 6개국 7개 정부기구로 구성된 공통기준 프로젝트 지원기구(Common Criteria Project Sponsoring Organizations)를 통해 제정된 평가기준이다.미국의 TCSEC, 유럽의 ITSEC, 캐나다의 CTCPEC 등을 기반으로 개발되었으며 각국의 평가기준을 단일화하여 하드웨어, 소프트웨어 등 IT제품의 공통의 요구사항들을 제시하여 독립적으로 수행된 보안성 평가 결과의 상호인정이 가능하도록 하였다.CCRA(Common Criteria Recognition Arrangement)에 의거하여 인증서 발행국인 CAP(Certificate Authorizing Participants)는 다른 국가에서 발행된 인증서를 자국에서 인정해주는 동시에 자국 내 국제 상호인증 협정에 의해 공인된 평가 및 인증기관을 통해 발행된 인증서를 타국에서 인정받을 수 있다.반면 인증서 수용국인 CCP(Certificate Consuming Participants)는 타국에서 발행된 인증서를 자국에서 인정해 주지만 자국의 평가인증제도를 통해 발행된 인증서는 타국에서 인정받지 못한다. 한국은 현재 인증서 발행국으로 등록되어 있으며 국내의 CC 인증기관을 통해 인증받은 제품은 타 인증서 발행국 및 인증서 수용국에서 동일한 인증 효력을 발휘한다.CC인증 구성CC는 제1부 소개 및 일반 모델,제2부 보안 기능 컴포넌트,제3부 보증 컴포넌트 세 부분으로 구성되어 있다.‘제1부 소개 및 일반 모델’에서는 정보보호시스템 보안성 평가의 원칙과 일반 개념을 정의한다.‘제2부 보안기능컴포넌트’는 평가대상(TOE: Target Of Evaluation)의 보안기능을 표현하기 위한 기능 컴포넌트를 클래스, 패밀리, 컴포넌트의 계층관계로 구분하고 각 기능 컴포넌트에 대한 보안기능요구사항(SFR: Security Functional Requirements)을 정의한다.‘제3부 보증컴포넌트’는 보증 등급(EAL : Evaluation Assurance Level)을 구성하는 보증요구사항(SAR: Security Assurance Requirement), 보호프로파일(PP: Protection Profile) 및 보안목표명세서(ST: Security Target) 평가를 위한 기준을 정의한다.보안기능요구사항은 정보보호제품의 기능요구사항을 적절한 기준에 따라 분류하고 표준화한 것으로 11개의 클래스로 정의되어 있다. 보호프로파일이나 보안목표명세서에서 평가대상의 보안행동을 보안기능요구사항에서 제시된 표준에 따라 설명하여 보안목적을 구체적으로 어떻게 만족하는지 명시하기 위해 사용된다.보증 요구사항은 정보보호 제품의 보증 수준을 측정하기 위해 정보보증 요구사항을 표준화한 것으로 8개의 클래스로 정의되어 있다. 보안 기능 요구사항이 체계적으로 구성되어 평가대상의 보안 목표를 만족하는지 검토하고 보증하기 위해 사용된다.보호프로파일은 특정 제품군이나 시스템에 적용할 수 있는 공통적인 보안 기능 요구사항을 정의한 것으로 표준화된 기준을 제시하기 위해 사용된다. 같은 분류에 속하는 제품이나 시스템은 보호프로파일을 새로 작성할 필요 없이 기존의 보호프로파일을 재사용할 수 있다. 현재 국내에서는 한국인터넷진흥원(KISA)과 국가보안기술연구소(NSR)에서 나누어 개발하고 있다.보안 목표 명세서는 평가대상(TOE)의 보안 요구사항 및 평가대상에 의해 제공대는 보안대책을 정의한 것으로 개발자, 평가자, 소비자 간 보안 특성에 관한 합의와 평가범위에 대한 기준이 된다. 보안 요구사항은 보호프로파일로부터 정의될 수 있고, 공통 평가기준의 보안 기능 요구사항 및 보증 요구사항 컴포넌트를 사용하여 직접 정의할 수도 있으며, 공통 평가기준에 포함되지 않은 보안 요구사항을 사용하여 정의될 수도 있다.CC인증 절차국내 정보보호 제품 인증 체계는 「국가정보화 기본법」제38조 및 시행령 제35조, 「정보보호시스템 평가·인증 지침」(미래창조과학부고시 제2013-52호)에 근거하여 다음과 같이 운영되고 있다.정책기관인 미래창조과학부는 정보보호 제품 인증에 관한 국가정책 결정, 평가인증 수행규정, 평가기준 방법론,보호프로파일 등을 수립 및 시행한다. 인증기관인 IT보안인증 사무국은 평가기관의 평가업무 감독, 인증보고서 작성 및 인증서 발급, 인증제품에 대한 사후관리 등의 역할을 수행하고 있다. 평가기관은 평가업무에 관한 규정 수립 및 시행, 평가계약 체결 및 평가 수행, 개발환경 보안점검 등의 역할을 수행하며 현재 국내에는 6개의 평가기관이 있다.CC 인증절차는 준비단계, 평가 단계,인증단계, 사후관리 단계로 진행되며 인증 진행과정은 다음과 같다.준비 단계는 신청기관이 인증 평가를 신청하여 평가계약이 이루어지기까지의 과정이다. CC인증 평가신청을 위한 준비 절차 및 요건에 대해 평가기관에 문의하여 평가신청 준비에 필요한 자문을 받는다. 신청기관은 평가 자문을 통하여 평가 제출물을 준비하고 평가기관은 이를 검토하여 신청기관에 보완사항을 전달한다. 신청기관의 제출물의 검토가 적합하게 이루어지면 평가기관과 평가계약을 체결하고 인증기관에 평가계약 내용 및 제출물을 제출한다.평가 단계는 CC 인증 평가의 핵심사항으로 평가계약 체결 이후 평가기관은 평가팀을 구성하여 제출물을 평가하고, 평가보고서를 작성한다. 신청기관은 제출물 설명회를 통해 제출물에 대한 설명 및 제품의 기능 시연을 수행하여 평가 제출물에 대한 평가팀의 이해를 돕는다. 평가팀은 이를 통해 평가 제품에 대한 평가 수행계획서를 작성하여 인증기관에 제출하고 인증기관은 이를 검토하여 평가 진행에 대해 최종 승인한다.평가팀이 제출물 및 평가대상에 대한 평가 도중 발생된 문제점을 신청기관에 보완 요청을 하면 신청기관은 이를 보완하여 평가기관에 제출한다. 만약 신청기업이 보완 요청받은 사안에 대한 보완을 하지 않거나 평가를 계속 진행하기 어렵다고 인정될 경우 평가가 중단되거나 평가계약이 해지될 수 있다. 제출물 및 평가대상에 더 이상의 문제점이 없다고 판단될 경우 평가기관은 평가보고서를 작성하여 인증기관에 제출한다.인증 단계는 평가 단계를 통해 도출된 평가보고서를 인증기관이 인증위원회 개최를 통해 검토하여 평가 수행이 CC 인증 평가체계의 요구사항에 맞게 수행되었는지 확인하고, 평가결과의 적합여부를 판정하여 평가기관에 통보한다. 인증위원회를 통해 인증 승인이 적합하게 통과하면 인증기관은 평가대상에 대한 CC인증 인정서 및 인증 결과서를 교부하고, 인증된 제품을 인증제품 목록에 등재한다.사후관리 단계는 추후 신청 기업의 인증 제품이 변경되거나 인증효력 기간이 만료될 경우 변경된 사항에 대해 보안 영향 분석서를 작성하여 인증효력 유지 신청 및 인증효력 연장 신청을 통해 인증 효력을 계속해서 유지할 수 있다.신시웨이는 국내 최초로 DB 접근제어에 대한 CC인증을 획득하여 기술력을 인정 받아 오고 있으며, 현재 데이터베이스 보안 제품(DB접근제어 페트라, DB암호화 페트라 사이퍼)은 각각 EAL4, EAL3 보안 등급의 CC인증을 취득 하였고 최근 Petra Cipher v3.2 버전은 국제 CC인증을 획득 하였습니다.출처 및 참고자료1. 정보보호시스템 공통평가기준(CC V3.1 R5) 1부2. 정보보호시스템 공통평가기준(CC V3.1 R5) 2부3. 정보보호시스템 공통평가기준(CC V3.1 R5) 3부4. 정보보호시스템 공통평가방법론(CEM V3.1 R5)5. 정보보호시스템 공통평가기준(미래창조과학부고시 제2013-51호)6. 정보보호시스템 평가·인증 지침(미래창조과학부고시 제2017-7호)7. 정보보호제품 평가·인증 수행규정(2017, 미래창조과학부, IT보안인증사무국)8. 정보보호제품 평가기준 국내외 동향 및 향후 과제(2016, 금융보안원)9. 정보보호제품 평가제출물 작성 가이드(2005, 한국정보보호진흥원)10. 국방데이터베이스 정보보호 방안에 대한 연구(2001, 한국국방연구원)11. IT보안인증사무국 홈페이지 “https://itscc.kr/main/main.do”12. CCRA 홈페이지 “https://www.commoncriteriaportal.org/ccra/”글. 프레임워크팀 | 신건 대리

-

- 20.10.07

-

신시스토리

신시스토리소중한 인재를 찾습니다(기술지원 분야)

사람과 기술이 최고의 자산인 기업 DB보안의 선구자 신시웨이에서 DB보안 설루션(DB 접근제어, DB 암호화) 엔지니어를 채용 합니다.신시웨이는 한국 오라클 출신의 DBMS 전문가들이 하나의 뜻을 모아 2005년에 설립하였으며 신시웨이는 PETRA 시리즈 DB 접근제어(PETRA), DB 암호화(PETRA CIPHER), 파일 암호화(PETRA CIPHER FILE OPTION), SQL 결재 시스템(PETRA SIGN)을 개발 및 공급하는 벤더 기업으로 회사 설립 이래 데이터베이스 보안 관련 솔루션만을 개발하고 있는 DBMS 보안 전문 기업 입니다.역사적으로 인간 중심을 가장 잘 표현한 단어는 단군신화에 나오는 단군의 건국이념인 “널리 인간세상을 이롭게 하라”라는 뜻의 홍익인간으로, 신시는 단군이 세운 도시로 홍익인간들이 모여 살았던 곳을 말하는데 이처럼 신시웨이는 “널리 세상을 이롭게 하는 소프트웨어 제공하리라”라는 포부와 이념을 갖고 있습니다.신시웨이 기술지원 분야에 지원하여 합격하게 되면 고객지원본부 아래 각각의 사업부 소속의 기술지원팀에 속하여 DB보안 소프트웨어 엔지니어링의 업무를 수행하게 됩니다. DB보안 소프트웨어 엔지니어는 주로 어떠한 업무를 수행 하나요?DB보안 솔루션 구축 및 프로젝트 수행DB보안 솔루션 이슈 분석 및 처리DB보안 컨설팅(Database 접근 제어 및 암호화)DB보안 소프트웨어 엔지니어는 어떠한 기술들을 알아야 하나요?최근 기업들은 On-Premise 환경들을 다양한 가상화 환경과 클라우드 환경으로 생태계를 옮겨 가고 있습니다. 따라서 클라우드 및 가상화(도커, 쿠버네티스 등)에 대한 지식을 필요로 합니다.Oracle, SQL server, mariaDB, PostgreSQL, DB2등 각 종 Database를 다룰 줄 알아야 합니다.(DB별 SQL 작성)Linux , Unix , Windows 등의 OS 구조를 이해하고 명령어들을 사용할 줄 알아야 합니다.Shell Script는 엔지니어에 꼭 필요한 스킬 중 하나입니다.Java, C# 등 객체지향 언어에 대해 이해할 줄 알아야 합니다.WAS 그리고 Web에 대한 기본 지식을 필요로 합니다.네트워크의 구조 및 기본 개념을 이해하고 있어야 합니다.기본적인 암호학 지식을 필요로 합니다.대략적으로 위의 기술들을 신입사원에게 요구하고 있지만, 이러한 기술들은 노력하고자 하는 열정만 있다면 입사 후에 학습해도 늦지 않습니다. 그 이유는 바로 신시웨이는 신입사원들을 위한 이론 교육과 OJT를 진행하고 있기 때문이죠신시웨이의 기술지원 분야의 채용은 단계는 서류전형 > 면접 > 인턴(교육) > 평가 및 최종 합격으로 진행됩니다.면접에 합격하게 되면 1주일간 DB 접근제어 솔루션에 대한 기초 교육(인턴 교육)을 받은 뒤 PT 결과에 따라 정규직으로 채용하게 되면 정식으로 신입사원 교육을 받게 되고, 교육이 끝나면 선배 엔지니어와의 현장 실습 OJT가 진행됩니다. (채용이 되지 않더라도 인턴 기간에는 인턴 급여가 지급됩니다.)금번 채용은 2020년 10월 06일(화) – 10월 13일(화) 24시까지 사람인에서 온라인을 통해 지원하실 수 있습니다.자세한 사항은 사람인에서 신시웨이 채용 공고를 확인하세요.

-

- 20.10.07

-

이벤트

이벤트한글날 기념 낱말퀴즈 이벤트

한글날은 한글의 독창성과 과학성 등의 우수성을 국/내외로 널리 알리기 위해 매년 10월 9일을 한글날이라 칭하고 기념을 하고 있습니다. 또한 한글날은 법정 공휴일이자 대한민국 5대 구경일로 태극기를 게양 하여야 합니다.올해 2020년은 한글 반포 574주년인데요.처음으로 한글날 기념식을 거행한 것은 한글 반포 480주년 기념일인 1926년 11월 4일 조선어연구회(現 한글학회)와 신민사가 공동 주최하여 첫 기념식을 성대하게 거행하였습니다.지금과 같이 10월 9일이 한글날로 지정된 건 1940년 훈민정음 해례본이 발견되었고, 책이 발간일이 음력 9월 10일로 밝혀졌기 때문에 음력 9월 10일을 그레고리력으로 변환하면 10월 9일 되기 때문입니다※ '그레고리력'이란 1년의 길이를 365.2425일로 정하는 역법 체계로서 윤년을 포함하는 양력을 말한다(천문법 제2조 제4호).※ [참고자료] 위키피디아-한글날(관련 자료 링크)이번 한글 반포 574주년을 기념하여 신시웨이를 사랑하고, 약간의 IT 지식이 있다면 모두가 맞출 수 있는 작은 이벤트를 준비하였습니다. 정답을 맞히신 분들 중 추첨을 통해 10분께 신세계 상품권(1만 원)을 선물로 드립니다. 이벤트 기간2020년 10월 08일 부터 10월 15일 까지 가로 세로 낱말 퀴즈① OOOOOO법은 최근 2020년 2월 4일에 개정되어, 2020년 8월 5일에 시행되었습니다.(힌트)② 신시웨이의 경영 이념은 이 것을 모티브로 하였는데요, 이 것은 과연 무엇일까요?(힌트)③ 개인정보처리자는 고유식별정보, 비밀번호, 바이오정보를 정보통신망을 통하여 송신하거나 보조저장매체 등을 통하여 전달하는 경우에는 이 것을 하여야 하는데요 이 것은 무엇일까요?(힌트)④ 오라클 출신의 DBMS 전문가가 설립한 DB보안 솔루션 전문 기업의 이름은 무엇일까요?(힌트)⑤ 2015년 Data Artist Group 엑셈은 신시웨이와 손을 잡았는데요 그 이유(OOO 효과)는 무엇일까요? (힌트)⑥ 가상의 컴퓨터를 임대하는 AWS 서비스이며 Elastic Computer Cloud라 말하는 이 것은 무엇일까요(힌트) 참여 대상한글날을 기념하기 위한 가로 세로 낱말 퀴즈는 전세계 누구나 참여가 가능합니다. 참여 방법아래 비밀 댓글로 정답과 함께 이름, 소속, 전화번호, 이메일 주소를 남겨주세요.(입력하신 개인정보는 상품 발송외에는 활용 되지 않습니다) 당첨자 발표2020년 10월 16일신시웨이 블로그 공지 및 개별 문자 발송

-

- 20.10.07

-

IT·보안

IT·보안REST 살펴보기

단순히 하나의 브라우저만 지원하던 예전과 달리, 멀티 플랫폼, 멀티 디바이스 사용이 당연시되는 지금의 서버 프로그램은 여러 웹브라우저뿐만 아니라 아이폰, 안드로이드 등의 어플리케이션과의 통신에도 대응해야 한다. 특정 플랫폼이나 디바이스에 의존적인 서버를 만들지 않기 위해서는 범용적인 사용성을 보장하는 서버 디자인이 필요하다.이를 위해 고안된 것이 REST 이다. REST의 기본 원칙을 성실히 지킨 서비스 디자인을 “RESTful 하다.” 라고 표현하며, 이러한 원칙을 지켜서 설계된 API를 “Rest API”라고 한다.REST는 Representational state transfer의 약자로, 월드와이드웹과 같은 분산 하이퍼미디어 시스템을 위한 소프트웨어 아키텍처 스타일이다. 이는 Hypermedia API의 기본을 충실히 이행하여 만들고자 하는 시스템의 디자인 기준을 명확히 확립하고 범용성을 보장해 준다.REST 구성요소1. 자원(Resource) – URIUnique한 ID를 가진 Server의 Resource에 대해 Client가 요청을 보낸다.2. 행위(Verb) - MethodClient가 Server에 요청을 보내는 방식으로 POST, GET, PUT, DELETE 등이 있다.3. 표현(Representations)Server와 Client간의 데이터 전달 형태로 json, xml, text 등이 있다. 주로 Key-Value를 활용하는 Json이 사용된다.REST를 구성하는 스타일 (제약조건)1. client - server(서버-클라이언트 구조)RestAPI에서 자원을 가지고 있는 쪽이 서버, 자원을 요청하는 쪽이 클라이언트에 해당한다. 서버는 API를 제공하며, 클라이언트는 사용자 인증, Context(세션, 로그인 정보) 등을 직접 관리하는 구조로 각각의 역할을 확실히 구분시킴으로써 서로간의 의존성이 줄어들게 된다.2. stateless(무상태성)각각의 요청을 별개의 것으로 인식하고 처리해야 하며,이전 요청이 다음 요청에 연관되어서는 안 된다.그래서 RestAPI는 세션정보나 쿠키 정보를 활용하여 작업을 위한 상태 정보를 저장 및 관리하지 않는다. 이러한 무상태성때문에 RestAPI는 서비스의 자유도가 높으며, 서버에서 불필요한 정보를 관리하지 않으므로 구현이 단순하다. 이러한 무상태성은 서버의 처리방식에 일관성을 부여하고, 서버의 부담을 줄이기 위함입니다.3. cacheable(캐싱가능)RestAPI는 HTTP라는 기존의 웹 표준을 그대로 사용하기 때문에, 웹의 기존 인프라를 그대로 활용할 수 있다. 그러므로 RestAPI에서도 캐싱 기능을 적용할 수 있는데, HTTP 프로토콜 표준에서 사용하는 Last-Modified Tag 또는 E-Tag를 이용하여 캐싱을 구현할 수 있고, 이것은 대량의 요청을 효율적으로 처리할 수 있게 도와준다.4. layered system(계층형 구조)RestAPI의 서버는 다중 계층으로 구성될 수 있으며 보안, 로드 밸런싱, 암호화 등을 위한 계층을 추가하여 구조를 변경할 수 있다. 또한 Proxy, Gateway와 같은 네트워크 기반의 중간 매체를 사용할 수 있게 해준다.5. code-on-demand(optional)서버에서 코드를 client로 보내서 실행할 수 있어야 한다.(ex>javascript)6. uniform interface(일관된 인터페이스)Resource(URI)에 대한 요청을 통일되고, 한정적으로 수행하는 아키텍처 스타일을 의미한다. 이것은 요청을 하는 Client가 플랫폼(Android, IOS, JSP 등) 에 무관하며, 특정 언어나 기술에 종속받지 않는 특징을 의미하고, 이러한 특징 덕분에 RestAPI는 HTTP를 사용하는 모든 플랫폼에서 요청 가능하며,느슨한 결합) 형태를 갖게 되었다.현재(현실)의 REST API 한계점HTTP만 잘 따라도 대체로 REST 제약조건(아키텍쳐 스타일)을 다 만족할 수 있지만, uniform interface 제약조건의 일부를 만족시키지는 못한다.① identification of resources : uri가 리소스로 식별되면 된다.② manipulation of resources through representations : 리소스에 대한 조작 시 http 메세지에 표현을 담아서 전송해서 달성하면 된다.③ self-descriptive messages : 메시지는 스스로를 설명해야 한다.④ hypermedia as the engine of application state(HATEOAS) : 애플리케이션의 상태는 Hyperlink를 이용해 전이되어야한다..위처럼 uniform interface는 4가지 제약조건으로 이루어져 있는데, 오늘날 사용되는 대부분의 RestAPI는 아래 두 가지 ③, ④는 지키지 못하고 있다. REST의 기본 원칙을 성실히 지키지 않은, ‘RESTful 하지 않은’ 오늘날 대부분의 REST API를 어떻게 해야 할지에 대해 고민해볼 필요가 있다. - REST API가 아니지만 REST API라고라고 부른다. (현재 상태) - REST API 구현을 포기하고 HTTP API라고라고 부른다. - REST API를 구현하고 REST API라고라고 부른다.사실 어떻게 부르든 큰 차이는 없을 수 있지만, REST의 지향점에 대한 이해는 가져야 하지 않을까 생각해본다. 위키 피디아(REST) 토스트 밋업(REST API 제대로 알고 사용하기) 망나니 개발자([Server] Restful API란?)글. 기술지원 2팀 | 권선보 차장

-

- 20.10.07

-

IT·보안

IT·보안신입 보안관리자가 꼭 봐야할 암호화 상식

"암호화란 무엇인가""대칭키 및 비대칭키 빠르게 알고 가자" 암호화(Encryption)IT 관련 업무를 하고 있다면 암호화(Encryption)라는 말을 수 없이 들었거나 앞으로 수 없이 들어야할 말이다. 암호화(Encryption)는 정보를 보호하기 위한 학문인 암호학(Cryptology)의 일부분으로 암호화(Encryption)는 비밀을 보장하기 위해 특정 알고리즘으로 평문(Plaintext)를 암호문(Ciphertext)으로 변환하는 것을 말한다. 반대로 복호화(Decryption)는 암호문(Ciphertext)을 평문(Plaintext)으로 변환하는 것을 말한다. 그렇다면 암호학(Cryptology)에서 말하는 암호화는 무엇을 목표로 하고 무엇을 제공(기능) 하고 있을까?궁극적인 목표는 보안 강화 일 것이며, 암호학(Cryptology)에서는 기밀성(Confidentiality), 무결성(Integrity), 인증(Authentication), 부인방지(Non-repudiation)의 기능을 제공 한다.기밀성(Confidentiality)인가 되지 않은 자는 정보를 확인 하지 못하도록 하며, 정보가 유출 되더라도 평문으로 해독 할 수 없고, 변조 또는 위조 하지 못하도록 기밀을 유지대칭키 / 비대칭키 암호화무결성(Integrity)전자 서명인증(Authentication)전자 서명대칭키 암호화(Symmetric-key Cryptography)암호화 할 때 사용하는 키와 복호화할 때 사용하는 키가 동일한 암 · 복호화 방식을 말하며, 쉽게 말해 사전에 공유된 키에 대해서만 암호화와 복호화가 가능한 암호화 방식을 이야기한다. 대칭키 암호화는 블록과 스트림 방식으로 나뉘며 블록 암호화 방식은 혼돈(confusion)과 확산(diffusion)을 이용하여 평문을 블록 단위로 나누어 암호문을 생성한다. 혼돈은 치환(substation, S-box)을 통해 생성되고, 확산은 순열(permutation, P-box)에 의해 얻게 되는데, 순열(전치)과 치환 그리고 다른 구성 요소들을 결합하여 암호화하는 것을 합성 암호화(Product Cipher)라고 한다. 합성 암호화의 반복적인 사용을 라운드(Round) 또는 회전수라 이야기하며 이러한 라운드 수는 블록의 길이, 키의 길이와 같이 암호화 강도를 결정짓는 중요한 요소이다.확산암호문과 평문 사이의 관계를 숨기는 성질로 평문의 통계적 성질을 암호문 전반에 퍼뜨려 숨기는 것을 말한다. (전치형 암호화 / 블록 암호화에 사용)라운드합성 암호화(Product Cipher)의 반복 횟수대칭키 암호화(Symmetric-key Cryptography) 특징비대칭키에 비해 키 길이가 짧고 알고리즘이 비교적 단순 하기 때문에 암 · 복호화 속도가 빠르다.키 길이가 길수록 Key Space가 길기 때문에 brute-force attack(무차별공격)에 안전 하다암 · 복호화 키가 같기 때문에 키가 오픈 될 확률이 비대칭키에 비해 높으며, 키를 자주 변경해 주어야 한다.키 분배가 어렵고 관리할 키가 많다.기밀성을 제공하며, 전자서명이 불가능 하고 부인 방지 기능이 없다.* 무차별 공격 : 특정한 암호를 풀기 위해 가능한 모든 값을 대입 블록 암호화와 스트림 암호화의 특징스트림 암호화평문에 연속 되는Key Stream을 적용하여 1bit씩 암호화XOR 연산H/W 구현에 적합(무선 암호화에 많이 사용)암/복호화 속도가 빠르다블록 암호화에 비해 안정성이 떨어진다.비대칭키 암호화(Asymmetric key Cryptography)비대칭키 암호화는 대칭키 암호화와 달리 암호화 할 때의 키와 복호화 할 때의 키가 서로 다른 암호화 방식을 이야기 한다. 즉, 개인키로 암호화를 하면 공개키로 복호화를 해야 하고, 반대로 공개키로 암호화하면 개인키로 복호화를 해야 한다. 비대칭키 암호화는 공개키 암호화라고도 한다. 비대칭키 암호화는 대칭키 암호화의 키 관리와 키 배포 방식에 대한 단점을 보완하기 위한 암호화 방식이다.그러나 키의 길이가 길어 암호화 속도가 느리기 때문에 현실적으로 비대칭키를 이용하여 데이터를 암호화하는 것은 어려운 일이다. 그렇기 때문에 대칭키를 이용하여 데이터를 암호화 하고 비대칭키 암호화 방식을 이용하여 키를 배포하는 방식을 많이 사용 하며, 전자 서명, 인증, 부인방지의 기능으로도 사용 된다.공개키 (Public key)CA(Certification Authority) 등에 공개되어 있어 누구나 사용 가능한 키개인키 (Private key)개인이 소유하고 관리하고 있는 키로 비밀키(Secret Key)라고도 함* 대칭키가 비대칭키보다 빠른이유는 대칭키는 128 ~ 256bit 비대칭키는 1024 ~ 2048bit로 키 길이가 짧고 알고리즘이 비교적 단순하기 때문이다.

-

- 20.09.21

-

IT·보안

IT·보안쿠버네티스 기본 개념

최근 컨테이너 가상화 기술이 발달하면서 DB보안 또한 컨테이너 기술에 맞는 환경 구축을 요구하는 고객사자 점차 증가하고 있고, 최근 고객사 환경이 AKS(Azure Kubernetes Service) 기반 Docker Container에 Weblogic이 설치된 MS Azure Cloud 환경에서 DB 접근 제어 솔루션을 gateway 방식으로 접속하여 DB에 접속하는 방식으로 구성해야 한다는 요구사항이 있었습니다.해당 요구사항의 출발점은 WAS가 여러 곳에서 DB로 접속되는 포인트를 Gateway를 통하여 하나의 IP에서 DB로 접속해야 된다는 요구사항이었고 WAS의 가용성을 최대한 보장하라는 것이었습니다. 위 요구사항을 충족하기 위해서 다음과 같은 시스템 구성을 했습니다.그림에서 보는 바와 같이 App1-App4가 Container 위에 올라간 WAS Service라고 보시면 되고 해당 WAS Service들은 AKS(Azure Kubernetes Service)에 의해 컨트롤 되는 환경입니다. 따라서 위와 같은 환경에서의 효과적인 DB 보안 구축 방법을 알아보기에 앞서 쿠버네티스 개념을 먼저 알아보도록 하겠습니다.현대 산업 사회는 과거보다 수많은 데이터를 저장하는 데이터 사회입니다. 그러므로 많은 데이터를 저장하기 위해서는 저장 공간과 다양한 프로세스들을 구동할 수 있는 자원을 필요로 합니다. 과거에는 물리적인 서버를 증설하였다면 현대 사회에는 자원을 유동적으로 혹은 효율적으로 사용해야 합니다. 즉 관리는 효율적이면서 자원에 대한 비용은 효과적이어야 합니다. 따라서 서버 자원을 효율적으로 쓰기 위해서는 가상화 기술에 대해 관심을 가질 수밖에 없는데, 쿠버네티스를 좀 더 잘 이해하려면 가상화 기술들에 대한 역사를 알 필요가 있습니다.가상화 기술의 히스토리를 크게 4분류로 나눠본다면 아래의 단계로 나눠볼 수 있습니다.1. 리눅스의 자원 격리 기술2. VM의 가상화 기술3. Container의 가상화 기술4. Container를 관리하는 오케스트레이터 기술1. 리눅스의 자원 격리 기술리눅스의 자원 격리 기술은 현재 컨테이너로 서비스를 가상화하여 배포하는 형태인 Container 기술의 시초라고 볼 수 있습니다. 하지만 최초 리눅스에서 프로세스들이 독립적인 환경에서 동작하도록 하는 자원 격리 기술은 사용자들이 사용하기 어려워 잘 활용되지 못하였습니다.2. VM의 가상화 기술최초 자원 격리 기술 이후 VM 가상화가 나오게 되고 VM 가상화에서는 단일 물리 서버에 여러 대의 가상 시스템을 실행할 수 있게 하였습니다. 따라서 물리 서버에서 자원을 활용하던 것보다 효율적으로 활용할 수 있게 되었고 하드웨어의 비용을 절감할 수 있었습니다. 하지만 VM 가상화는 OS를 띄워야만 한다는 단점이 있어 작은 서비스를 제공하기 위해서도 OS를 띄워야 하여 효율이 낮다는 단점을 가지고 있었습니다.3. Container의 가상화 기술VM의 가상화 기술이 나온 후 dotCloud(현 docker)사에서 예전 리눅스의 자원 격리기술을 컨테이너라는 개념으로 사용자들이 사용하기 쉽게 만들게 되었습니다. 즉 서비스를 가상화시켜 배포를 할 수 있도록 만든 것이었습니다. VM에 비해 강점으로 컨테이너 기술은 VM처럼 각 서비스별로 OS를 띄워야 하는 것이 아니라 OS를 공유하는 개념으로 서비스마다 OS를 띄우지 않아도 된다는 장점이 있어 자동화 시에 빠르고 자원효율이 매우 높았습니다. 그리고 컨테이너 또한 VM과 마찬가지로 자체 파일 시스템, CPU, 메모리, 프로세스 공간 등이 있지만, 기존 인프라와의 종속성을 끊었기 때문에 클라우드나 OS 배포본에 모두 이식할 수 있다는 장점이 있었습니다. 따라서 컨테이너를 통한 서비스의 제공이 인기를 끌게 되었습니다. 4. Container를 관리하는 오케스트레이터 기술컨테이너 기술은 서비스를 가상화시켜 배포는 해주지만 운영할 때 그것 자체를 일일이 배포하고 운영하는 역할은 해주지 않습니다. 따라서 배포된 컨테이너들이 정상적으로 동작하는지 관리해주는 기술이 필요하게 되는데 이것을 ‘오케스트레이터’ 라는 솔루션으로 부르게 됩니다. 쿠버네티스는 이 오케스트레이터 중의 하나입니다. 오케스트레이터는 도커, 아마존, 쿠버네티스 등 여러 오케스트레이터가 있지만 쿠버네티스가 가장 인기가 있는 이유는 구글에서 쿠버네티스를 개발할 때 구글을 제외하고도 여러 기업이 쿠버네티스 개발에 참여하여 각 기업의 시스템 운영에 관한 기술들이 쿠버네티스에 들어가게 되었고, 이로 인해 타 오케스트레이터 보다 더 기술력 있는 오케스트레이터를 제공하여 사용자들에게 높은 기대와 평가를 받았기 때문입니다. 가상화 기술의 히스토리를 알았으니 쿠버네티스를 이해하고 쿠버네티스의 기능에 대해서 알아보고자 합니다. 쿠버네티스를 이해하기 위해서는 가장 크게 마스터와 노드의 관계, 그리고 기본 오브젝트들(POD, Volume, Service, Namespace, Controller)을 이해해야 합니다. 쿠버네티스의 기본 오브젝트들과 Master-Node 구조를 살펴본 후 쿠버네티스의 기능에 대해 살펴보겠습니다.* Default ObjectsPOD쿠버네티스에서 가장 기본적인 배포 단위이고 컨테이너를 포함하는 단위로 2가지의 특징이 있음- POD 내의 컨테이너는 IP와 PORT를 공유- POD 내의 배포된 컨테이너간에는 디스크 볼륨을 공유VolumnPOD가 기동할 때 디폴트로 컨테이너에 생성되는 디스크는 내용이 유실되는 반면 영구적으로 파일을 저장하여 관리하는 스토리지가 있는데 이것을 Volumn이라고 함Service여러 개의 POD를 서비스하게 도와주고, 로드밸런서를 통해 부하를 분산시키는 역할Namespace쿠버네티스 클러스터 내의 논리적인 분리 단위Controller기본 오브젝트들을 생성하고 이를 관리해주는 역할을 함쿠버네티스는 Master– Node의 관계로서 클러스터라는 개념으로 이루어져 있고, 마스터와 노드를 설명하자면 다음과 같습니다.# Master클러스터 전체를 관리하는 컨트롤러로서 전반적인 결정을 수행하고 클러스터 이벤트를 감지하고 반응함. 대표적으로 kube-apiserver, etcd, kube-scheduler, controller-manager 등으로 구성되어 있음kube-apiserverPOD, 서비스, 복제 컨트롤러 등을 포함하는 api 개체에 대한 데이터를 검증하고 구성etcd클러스터 데이터를 담는 쿠버네티스의 저장소kube-scheduler노드가 배정되지 않은 POD를 감지하고 적절한 노드를 선택, 할당controller-manager컨트롤러를 구동하게 해주는 역할# Node컨테이너가 배포되는 가상머신이나 물리적인 서버머신. 대표적으로 kubelet, kube-proxy, 컨테이너 런타임, DNS 등이 있음kubelet각 노드에서 실행되는 에이전트로 POD에서 컨테이너가 정상적으로 동작하도록 관리kube-proxy네트워크 트래픽을 적절한 컨테이너로 라우팅container runtime컨테이너 실행을 담당하는 소프트웨어DNS쿠버네티스 서비스를 위해 DNS 레코드를 제공 해주는 DNS 서비스마지막으로는 쿠버네티스가 제공하는 기능에 대해서 살펴보겠습니다.자동화된 빈 패킹가용성을 그대로 유지한 채 자원 요구사항과 제약 조건에 따라 컨테이너를 자동으로 배치 자동화된 복구오류가 발생한 컨테이너를 재시작 혹은 컨테이너를 교체하고, 사용자 정의 상태 체크에 응답하지 않는 컨테이너를 제거하며 서비스를 제공할 준비가 될 때까지 클라이언트에 해당 컨테이너를 알리지 않음 서비스 디스커버리와 로드 밸런싱쿠버네티스는 POD에게 고유한 IP주소와 DNS 명을 부여할 수 있고, 네트워크 트래픽을 로드밸런싱하고 배포하여서 배포가 안정적으로 이루어질 수 있음Secret과 구성 관리암호나 Oauth 토큰 및 SSH 키 등과 같은 중요 정보를 저장하고 관리하고 컨테이너 이미지를 재구성하지 않고, 애플리케이션 구성을 배포 및 업데이트 스토리지 오케스트레이션로컬 스토리지, 퍼블릭 클라우드 공급자 등 원하는 스토리지 시스템을 자동으로 마운트 자동화된 롤아웃과 롤백애플리케이션 또는 애플리케이션의 설정 변경시 점진적으로 롤아웃을 하고 문제 발생시 변경 사항을 롤백위와 같이 쿠버네티스는 다양한 기술을 기반으로 컨테이너화된 서비스를 자동으로 배포, 스케일링 및 관리해주는 오픈소스 시스템입니다. 그리고 쿠버네티스는 PaaS 시스템에서 제공하는 배포, 스케일링, 로드 밸런싱과 같은 기능들을 제공하지만, PaaS 시스템과 다르게 이런 기본 솔루션이 선택적이며 추가나 제거가 쉽다는 특징이 있어 사용자의 선택권과 유연성을 지켜줍니다.최근 쿠버네티스가 서비스 배포 운영의 표준으로 자리 잡아 가고 있고 쿠버네티스의 기술을 바탕으로 많은 기업들이 클라우드 서비스를 제공하고 있기 때문에 많은 오케스트레이터 중에서도 쿠버네티스의 중요성은 높아져 있는 상황입니다.참고 자료1. Kubernetes hompage2. 조대협의 블로그(쿠버네티스#2 - 개념이해)글. 기술지원1팀 최진우 사원

-

- 20.09.04

PR

신시웨이의 최신 소식과 다양한 IT/보안 정보를 제공합니다.